1. AWS CloudTrail Lake 資料現在可用於 Amazon Athena 中的 Zero ETL 分析

CloudTrail Lake 現在可在 Athena 中進行 Zero ETL分析,無需搬移數據。

資安工程師可進行相關性分析,可使用 QuickSight 和 Managed Grafana 進行可視化報告。

想要使用此功能需在 CloudTrail Lake 中啟用數據聯邦化,並使用 Glue Data Catalo g和AWS Lake Formation 進行設定。

在所有 AWS 區域中都可以使用此服務,費用按 Athena 和CloudTrail Lake 定價收費。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/aws-cloudtrail-lake-zero-etl-anlysis-athena/

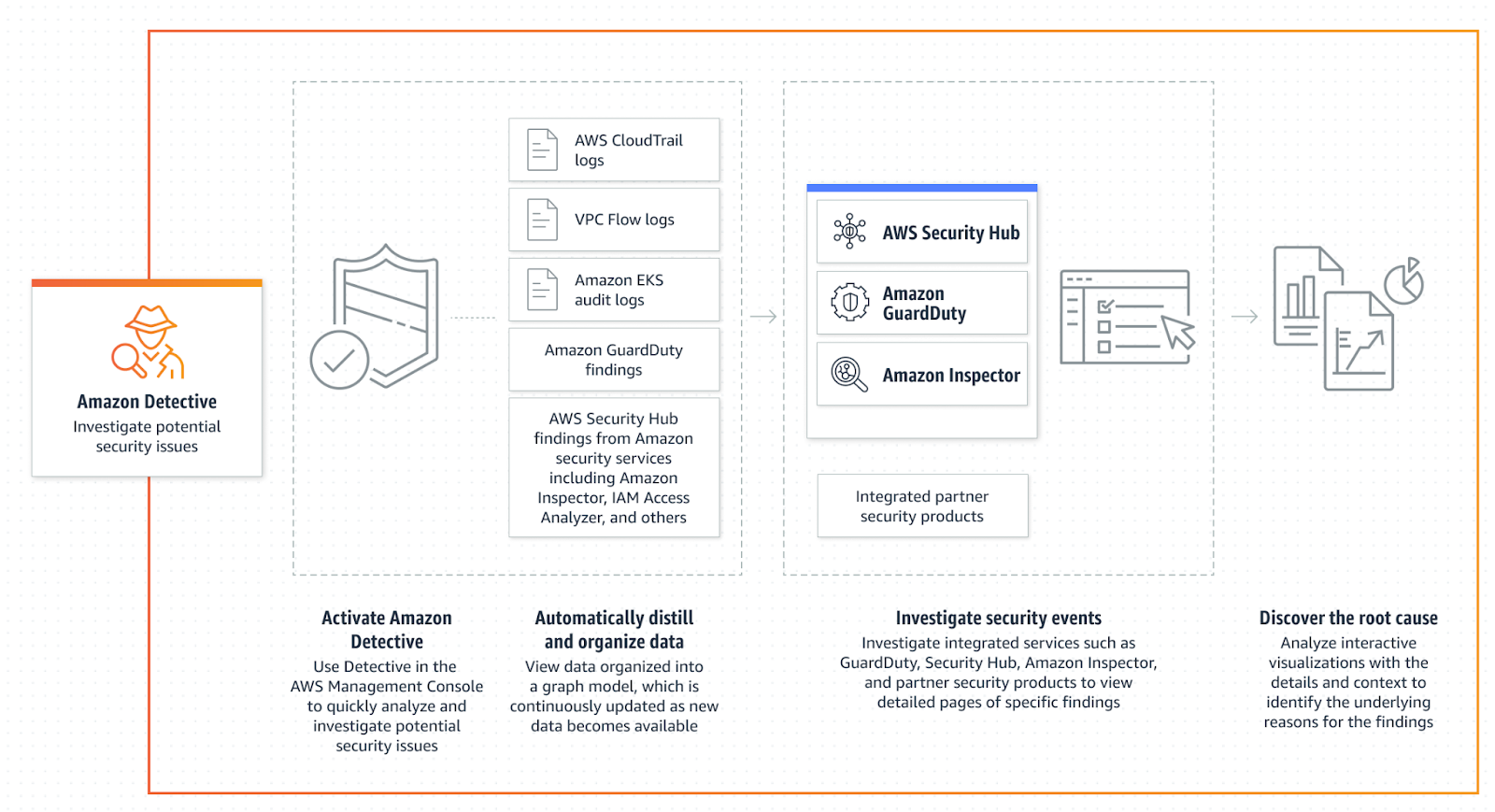

後面有兩篇都跟 AWS Detective 有關聯,為了讓同學們能了解什麼是 AWS Detective

這邊介紹一下什麼是 AWS Detective 是什麼?

Amazon Detective 可協助分析、調查並快速識別安全結果或可疑活動的根本原因。

Detective 會自動從 AWS 資源收集日誌資料。 使用機器學習、統計分析和圖論來產生視覺化效果,幫助更快、更有效率地進行安全調查。

Detective 預先建置的資料聚合、摘要和上下文可更快速分析和確定可能的安全問題的性質和程度。

https://aws.amazon.com/tw/detective/

透過圖上可以了解到 AWS Detective 的運作原理及流程

2. Amazon Detective 支援從 Amazon Security Lake 檢索日誌

Amazon Detective 現在與 Amazon Security Lake 集成,使安全分析師能夠查詢並檢索存儲在 Security Lake 中的日誌。

您可以使用此集成在 Detective 進行安全調查時從 AWS CloudTrail 日誌和 Amazon Virtual Private Cloud (Amazon VPC) Flow Logs 中獲取 Security Lake 中存儲的額外訊息。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-detective-log-retrieval-security-lake/

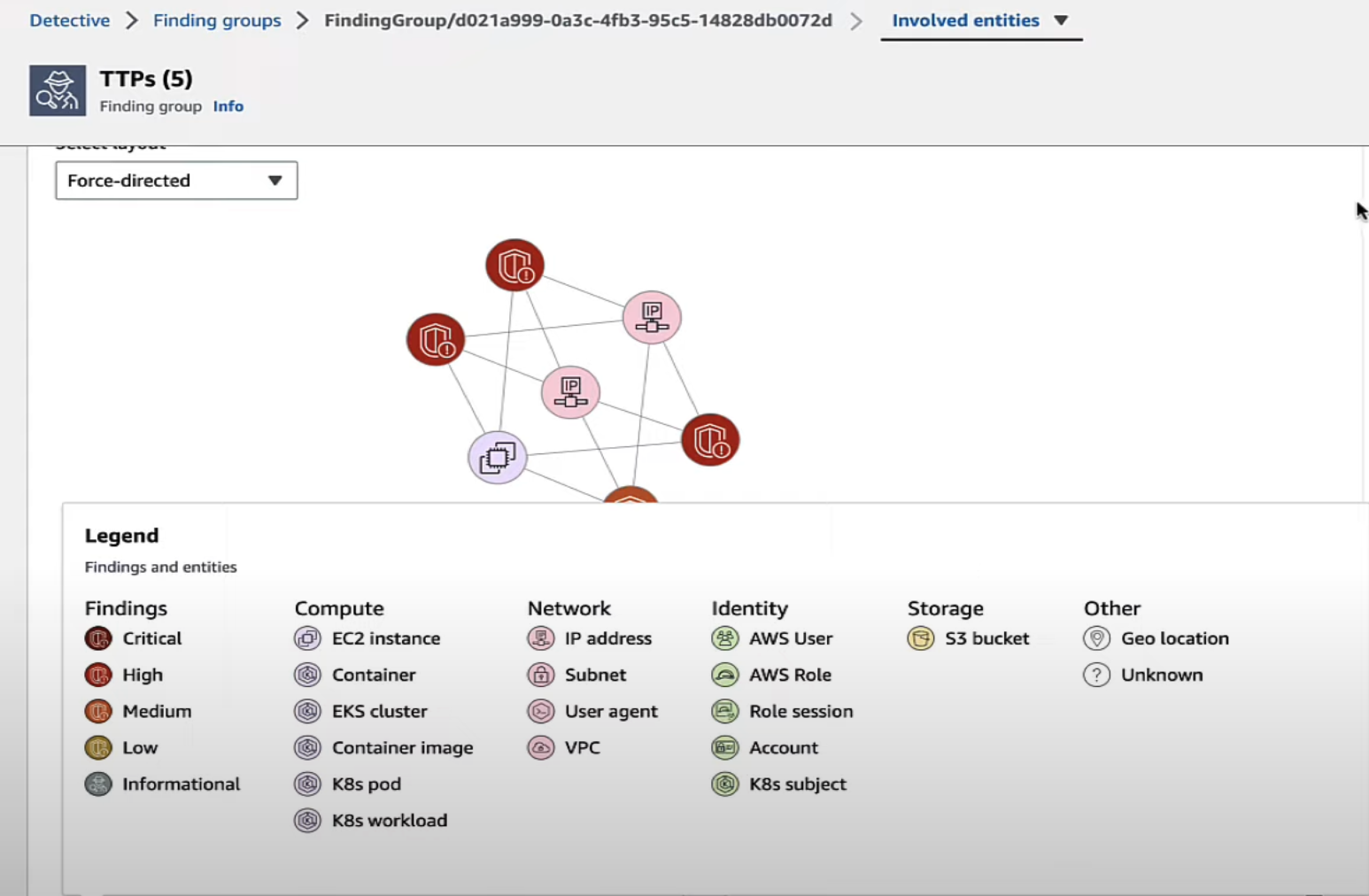

3. GuardDuty ECS 運行時的偵探安全調查

Detective 現在支援 Amazon GuardDuty Elastic Container Service (ECS) Runtime Monitoring檢測到的威脅的安全調查。Amazon Detective 現在提供了增強的可視化和有關 ECS 上檢測的附加上下文。

可以使用來自 GuardDuty 的新運行時威脅檢測和 Detective 的調查功能,提高對容器工作負載潛在威脅的檢測和應對能力。

Detective支援對這些新檢測的調查,包括與其他發現的相關聯,圖形可視化和其他摘要,以加速安全調查。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-detective-security-guardduty-ecs-monitoring/

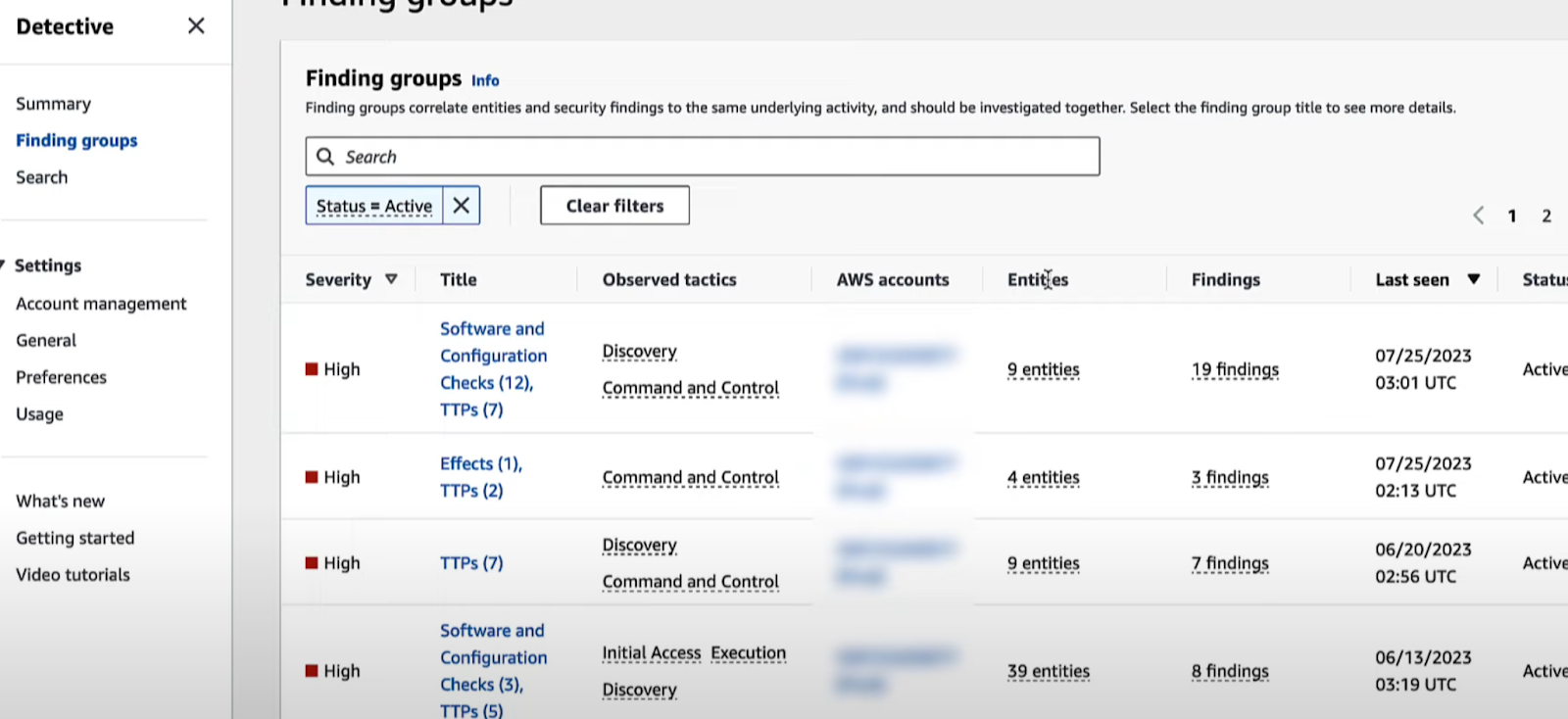

4. Amazon Detective 宣布對 IAM 進行自動調查

Amazon Detective 現在支援自動調查 AWS Identity and Access Management (IAM) 實體以尋找洩漏指標 (IoC) 的功能。 這項新功能可協助安全分析師確定 IAM 實體是否可能受到損害或涉及 MITRE ATT&CK 框架中的任何已知策略、技術和程序 (TTP)。

Detective 可以更輕鬆地分析、調查並快速識別潛在安全問題或可疑活動的根本原因。 啟用後,Detective 會自動從 AWS 資源收集日誌數據,並使用機器學習、統計分析和圖論來建立互動式視覺化,以更快、更有效率地進行安全調查,並且自動分析 IAM 使用者和 IAM 角色,以快速發現潛在的 IoC 和 TTP。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-detective-investigations-iam/

5. Amazon GuardDuty 現在支援 Amazon EC2 的執行時間監控(Preview)

Amazon GuardDuty EC2 執行時間監控預覽版,這是 Amazon GuardDuty 的擴展,為 Amazon Elastic Compute Cloud (Amazon EC2) 工作負載引入執行階段威脅偵測。

GuardDuty EC2 執行時間監控加深了 Amazon EC2 工作負載的威脅偵測覆蓋範圍。 它使您可以了解主機上、作業系統層級的活動,並提供偵測到的威脅的容器層級上下文。

透過此擴充功能,GuardDuty 可以幫助您識別並回應可能針對 EC2 工作負載中的運算資源的潛在威脅。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-guardduty-runtime-monitoring-amazon-ec2-preview/

6. Amazon Inspector 透過生成式 AI 支援的修復功能擴展了 AWS Lambda 程式碼掃描

AWS Lambda 函數的 Amazon Inspector 程式碼掃描現在包括使用產生人工智慧 (AI) 和自動推理的輔助程式碼修復。

針對 Lambda 函數的 Amazon Inspector 程式碼修復為 AWS Lambda 函數安全掃描期間偵測到的多類別漏洞提供上下文程式碼修補程式。

它擴展了 Amazon Inspector 的功能,可根據 AWS 安全最佳實踐評估自訂專有 Lambda 程式碼是否有註入缺陷、資料外洩、弱加密或缺失加密等安全性問題。

發現漏洞後,Amazon Inspector 會提供可操作的安全結果,包括受影響的程式碼片段和修復建議。 作為支援的調查結果的一部分,Amazon Inspector 提供了與漏洞相關的程式碼補丁,從而簡化了更新易受攻擊的程式碼的過程。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-inspector-aws-lambda-code-scanning/

7. AWS 的新功能:現在可以在 AWS Security Hub 中自定義安全控制

Security Hub 控制項中的客戶特定輸入,使您能夠自訂 AWS 中的安全態勢監控。 Security Hub 是一項雲端安全態勢管理 (CSPM) 服務,具有數百個託管和自動化控件,可讓您監控雲端資源並確保它們得到安全配置。

Security Hub 在發佈時支援 30 多個控制項的自訂。

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/customize-security-controls-aws-security-hub/

8. Amazon WorkSpaces Thin Client 現已全面上市

這是一種低成本最終用戶設備,可協助組織降低整體虛擬桌面成本、加強安全狀況並簡化最終用戶部署。

透過 WorkSpaces Thin Client 端服務,IT 管理員可以全面了解其庫存,並可以遠端重置、修補和控制對瘦客戶端的存取

https://aws.amazon.com/tw/about-aws/whats-new/2023/11/amazon-workspaces-thin-client/

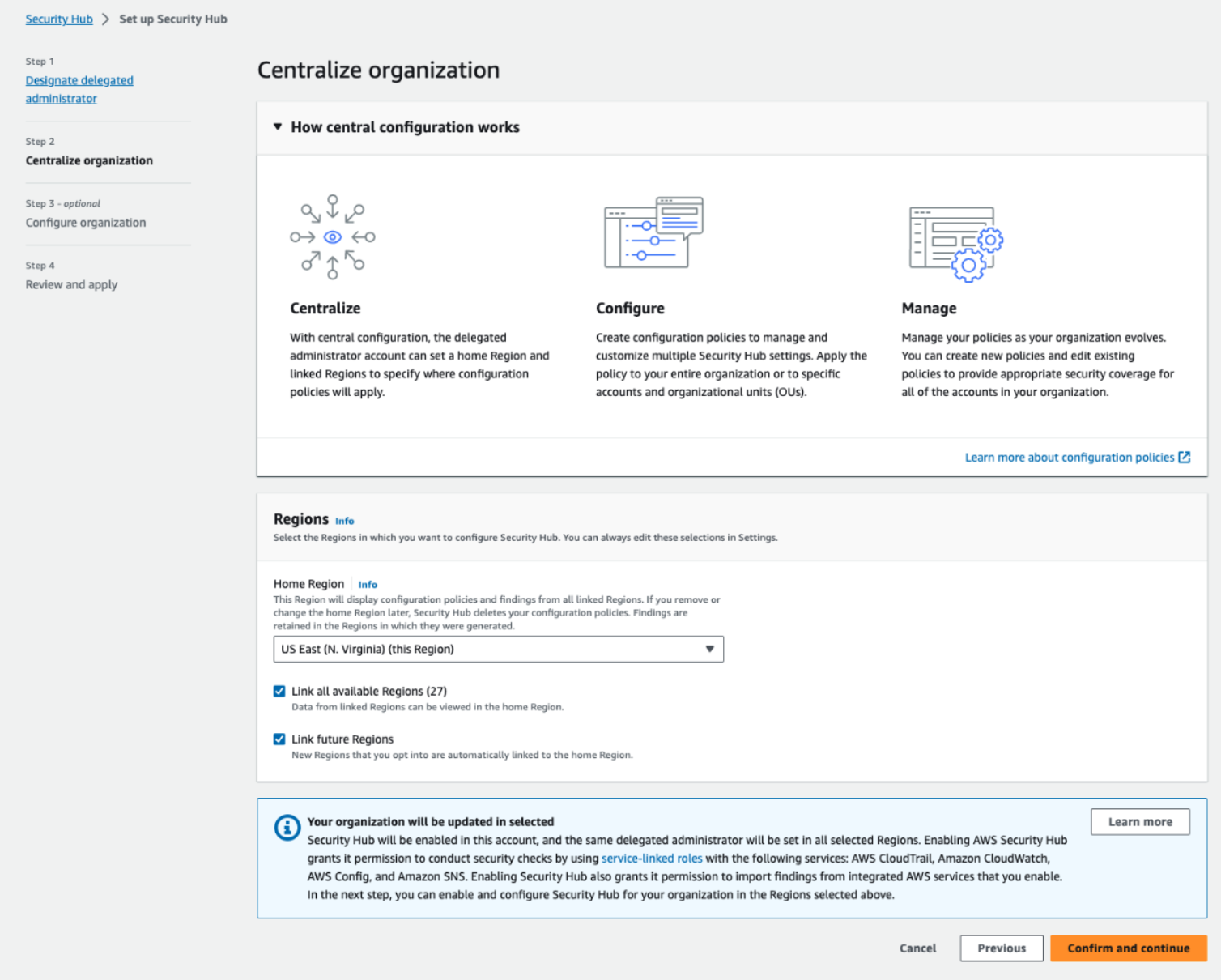

9. AWS Security Hub 中新的中央配置功能

隨著 Security Hub 新的中央配置功能的發布,控制和策略配置的設定和管理得到了簡化,並集中到您已用於聚合結果的相同帳戶。

您現在可以使用委派管理員 (DA) 帳戶(指定用於管理整個組織內的 Security Hub 的 AWS Organizations 帳戶)來集中管理 Security Hub 控制和標準,並從一個位置查看整個組織中的Security Hub 配置。

為了促進此功能,集中配置可讓您設定策略來指定是否應啟用 Security Hub 以及應開啟哪些標準和控制項。 然後,您可以選擇將您的策略與整個組織或特定帳戶或組織單位 (OU) 關聯,並在連結的區域中自動套用您的策略。

應用於特定 OU(或整個組織)的策略由子帳戶繼承。 這不僅適用於現有帳戶,也適用於建立策略後新增至這些 OU(或整個組織)的新帳戶。

https://aws.amazon.com/blogs/security/introducing-new-central-configuration-capabilities-in-aws-security-hub/