- SCP 預設都是 Deny 的權限,所以在完全沒有附加任何的 SCP 時,在 root 和 OU上所有的權限都是Deny。

- 當我們採取反向列表的方式來拒絕部分的權限時,預設都會在 root 和每一個 OU上都自動附加FullAWSAccess。

- 因為 Deny 的權限高於 Allow 權限並且 OU 也會預設繼承 Deny 的權限,所以該 OU 的範圍內將只剩下預設 Deny 的權限和 DisableOrg,雖然有繼承 FullAWSAccess,但因為 OU 上明確的 Deny 權限將完全取代繼承下來的 FullAWSAccess。

Written by: AWS Community Builder Sheng Hau Wang (Kevin Wang) 一個菜鳥工程師的雲端學習歷程,把自己踩到的雷記錄起來,以淺顯易懂的方式告訴大家,讓大家不要再遇到一樣的問題

2022年5月19日 星期四

[AWS] AWS Organizations 中 OU and SCP 權限配置邏輯

2021年10月5日 星期二

[Alibaba Cloud] Nas 介紹

阿里雲文件存儲服務 NAS

(Apsara File Storage)

是面向阿里雲 ECS 實例、E-HPC 和 容器服 務等計算節點的文件存儲服務。

是一種可共享訪問、彈性擴展、高可靠以及高性能的分佈式文件系統。

NAS 基於 POSIX 文件接口,適配原生操作系統,提供共享訪問,同時保證數據一致性。

提供了簡單的可擴展文件存儲以供與 ECS 配合使用,多個 ECS 實例可以同時訪問NAS文件系

統,並且存儲容量會隨著您添加和刪除文件而自動彈性增長和收縮,為在多個實例或服務器上運

行產生的工作負載和應用程序提供通用數據源。

NAS在成本、安全、簡單、可靠性以及性能上都具有自身的優勢。

成本

- 一個 NAS 文件系統可以同時掛載到多個計算節點上,由這些節點共享訪問,從而節約大量拷貝與同步成本。

- 單個 NAS 文件系統的性能能夠隨存儲容量線性擴展,使用戶無需購買高端的文件存儲設備,大幅降低硬件成本。

- 使用 NAS 文件存儲,您只需為文件系統使用的存儲空間付費,不需要提前配置存儲,並且不存在最低費用或設置費用。更多詳情,請參見產品定價。

- NAS的高可靠性能夠降低數據安全風險,從而大幅節約維護成本。

簡單

- 一鍵創建文件系統,無需部署維護文件系統。

安全

- 基於 RAM 實現的資源訪問控制,基於 VPC 實現的網絡訪問隔離,結合文件存儲 NAS 的傳輸加密與存儲加密特性,保障數據不被竊取或篡改。

高可靠性

- 文件存儲 NAS 的數據在後端進行多副本存儲,每份數據都有多份拷貝在故障域隔離的不同設備上存放,提供99.999999999%的數據可靠性,能夠有效降低數據安全風險。

高性能

- 基於分佈式架構文件系統,隨著容量的增長性能線性擴展,提供遠高於傳統存儲的性能。

兼容性

- NAS 文件存儲提供良好的協議兼容性,支持 NFS 和 SMB 協議方案,兼容 POSIX 文件系統訪問語義,提供強大的數據一致性和文件鎖定。

- 在 NAS 中,任何文件修改成功後,用戶都能夠立刻看到修改結果,便於用戶實時修改存儲內容。

2021年5月6日 星期四

[Alibaba Cloud] OSS 介紹

Object Storage Service (對象儲存服務)

阿里雲對象儲存服務(Object Storage Service,簡稱 OSS)

是阿里雲提供的海量、安全、低成本、高可靠的雲端儲存體服務。

它具有與平台無關的 RESTful API 介面

能夠提供 99.999999999%(11個9)的數據可靠性和 99.99% 的服務可用性。

可以在任何應用、任何時間、任何地點儲存和訪問任意類型的數據

儲存空間(Bucket)是用於儲存物件(Object)的容器,所有的對象都必須隸屬於某個儲存空間。你可以設定和修改儲存空間屬性用來控制地域、存取權限、生命週期等,這些屬性設定直接作用於該儲存空間內所有對象,因此可以通過靈活建立不同的儲存空間來完成不同的管理功能。

Object 對象是 OSS 儲存數據的基本單元,也被稱為 OSS 的檔案。

Object 是由元資訊(Object Meta),用戶數據(Data)和檔案名(Key)組成。

Object 由儲存空間內部唯一的 Key 來標識。 Object Meta 是一個鍵值對

表示了對象的一些屬性比如最後修改時間大小等資訊,同時也可以在元資訊中儲存一些自訂的資訊。

Object 的生命週期是從上傳成功到被刪除為止。在整個生命週期內,對象資訊不可變更。

重複上傳同名的對象會覆蓋之前的對象,因此

OSS 不支援修改檔案的部分內容等操作。

OSS

提供了追加上傳功能,用戶可以使用該功能不斷地在

Object 尾部追加寫入數據。

Region 地域是表示 OSS 的資料中心所在物理位置。

可以根據費用、請求來源等綜合選擇資料存放區的地域。

Endpoint 表示是 OSS 對外服務的訪問網域名稱。

OSS 以 HTTP RESTful API 的形式對外提供服務,當訪問不同地域的時候

需要不同的網域名稱。通過內網和外網訪問同一個地域所需要的網域名稱也是不同的。

Region 是在建立 Bucket 的時候指定的,一旦指定之後就不允許更改。

該 Bucket 下所有的 Object 都儲存在對應的資料中心

目前不支援 Object 等級的 Region 設定。

存取金鑰(AccessKey)簡稱 AK

是指的是訪問身分識別驗證中用到的 AccessKeyID 和 AccessKeySecret。

OSS 通過使用 AccessKeyID 和 AccessKeySecret 對稱式加密的方法來驗證某個請求的寄件者身份

AccessKeyID 用於標識用戶,AccessKeySecret 是用戶用於加密簽名字元串和 OSS 用來驗證簽名字元串的密鑰,其中 AccessKeySecret 必須保密。

支持頻繁的數據訪問,支撐各種熱點類應用的使用場景

適用於訪問頻度較少、長期(30天以上)的數據存儲,比標準類型更低的存儲費用。

適合需要長期保存(建議半年以上)的歸檔數據,在儲存周期內極少被訪問,數據進入到可讀取狀態需要等待1分鐘的解凍時間。適合需要長期保存的檔案數據、醫學影像、科學資料、影視素材。

2021年1月21日 星期四

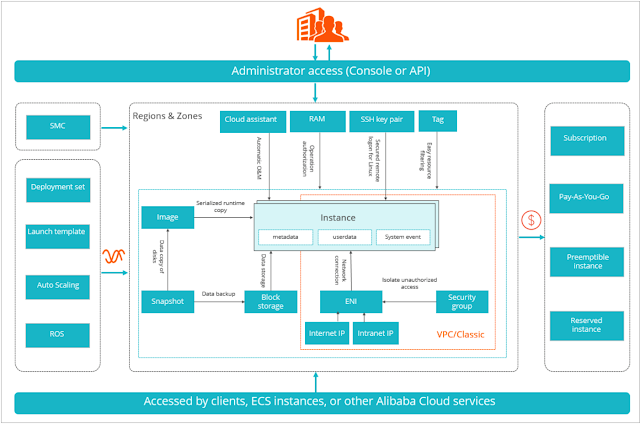

[Alibaba Cloud] ECS 介紹

阿里雲 - ECS

ECS 配置選型

ECS 執行個體的計費方式

ECS 升降配概述

ECS 設備規格

ECS 續費方式

ECS 雲端碟加密方式

其他相關介紹

Regions

這邊要特別注意

2021年1月11日 星期一

[Security] Virustotal 免費檢測惡意軟體好幫手

最近公司開始用社交工程來測試內部員工的資安意識,之前深受恩師 Sunny 的觀念教導

只要是不確定的網站不要亂點,來路不明的檔案不要亂下載,如果真的非不得已需要點或

是需要下載可以透過防毒軟體去做檢測,假如你電腦沒有防毒軟體,我們可以用簡易的一

些小工具來幫我們做初步檢測,這邊要介紹的就是 Virrustotal 這個網站, 它檢測惡意程

式的好幫手透過 , VirusTotal 可以一次透過多達 50 多套的掃毒引擎檢測,讓惡意程式

無所遁形。 它可以檢測你下載的檔案是否有問題,假如你是機敏資料的話,就不建議上

傳到上面做掃描,因為你的資料也會被"它"做存取,因為是線上掃描,所以必須連接網路

才能使用網址可以從 Google 去搜尋 Virustotal : https://www.virustotal.com/gui/

上傳檔案後就會用各家掃毒引擎進行掃描,通常我自己是只要下載的檔案被超過三家防毒軟體

掃出後有問題後,我就不會把那個檔案打開或是解壓縮以避免電腦中毒或是被植入木馬

它也可以偵測釣魚網站,你把可疑的網址或是你覺得怪怪的網址貼上去做掃描,像這次公司

做的社交工程,是透過內部系統發出系統信,讓同仁們相信它是真正的內部信件,但是殊不知

在那個要同仁點下確認的網站網址,卻是可疑的網址,我就有使用 Virustotal 掃出異常

輸入了覺得可疑的網址後,還真的掃出可能是釣魚網站的信息,這邊你只要把網址貼上後

讓它進行掃描就會發現問題之處,切記...你要複製網址而不是點開網址,點擊右鍵就可以複製連結網址

第三個功能就是你也可以查詢你覺得可能有問題的 Domain 或是 IP

查詢結果就會像這樣顯示,假如有問題一樣就會顯示異常

希望大家在點擊信件的網址,或是信件附件下載下來時能先多做一道檢查程序,這

樣或許就可以避免電腦遭受釣魚網站或是病毒的入侵,這只是初步的方式

2020年9月16日 星期三

[AWS] AWS CI/CD 動手做 - Travis CI - 2

接續上一篇AWS CI/CD 動手做 - Travis CI - 1 的內容

我們繼續做後面的步驟

7. 新增 .travis.yaml 到 GitHub Project 上面

(上一篇有給yaml的範例,可直接copy來用)

8. 新增 .travis.yaml to github repo

- 更改 .travis.yaml 內的 bucket name

- 更改 .travis.yaml 內的 access key

- 更改 .travis.yaml 內的 secret access key

- 加密 travis encrypt aws secret access key

- 加密 travis encrypt SOMEVAR="secretvalue" --add

(加密此travis.yaml用的,後面是密碼,前面是項次,因為裡面有aws 的key,如果不加密很快就會被其他人拿來利用)

9. 在Repo根目錄建立appspec.yml

(編輯yml檔,格式務必正確,盡量不要使用tab)

version: 0.0

os: linux

files:

- source: / #置於Repo的根目錄下,要進行CI/CD的來源目錄

destination: /cd_squid #置於On-Premise下,被進行CI/CD的目的來源

hooks: #下方設定為CI/CD期間所要進行之動作

AfterInstall:

- location: scripts/after_install.sh

timeout: 60

runas: root

ApplicationStart:

- location: scripts/application_start.sh

timeout: 60

runas: root

ValidateService:

- location: scripts/validate_service.sh

timeout: 60

runas: root

***************************************************************************

下一個篇就會開始講CD的了,前面就是所有CI的流程建置

統整一下:透過Github 把Code 放在上面,透過Travis CI 去推Code

然後CI過的話就會把Code先存一份在Aws S3 bucket上面備份

在進行CD的後續流程

2020年7月7日 星期二

[AWS] AWS CI/CD 動手做 - Travis CI - 1

CICD ,其實講的比較簡單一點就是將上程式的流程自動化,自動 build code、執行 unit test、自動更新線上服務...所有反覆步驟都轉為自動化執行CI(Continuous integration),即是「持續整合」

CD(Continuous Deployment),即是「持續佈署」

1. 首先在 GitHub 上面開啟一個 Private Project

(補充:如果不會使用GitHub可參考這篇)

2. Download Project 到本機桌面

3. 使用Git 的相關指令來確認是否跟GitHub Project有互通

- git add .

- git commit -m "xxx"

- git push

- git pull

4. 新建一個 AWS S3 bucket,盡量可以跟 Github Project的名字一樣

(補充:為什麼需要使用S3呢,因為S3是用來儲存你所需要部屬的程式或是設定檔,讓Travis CI打包檔案丟上來用的空間)

5. 建立一個 IAM User 給 Travis CI用,盡量可以跟 Github Project 的名字一樣,比較好辨識

(補充:為什麼要給Travis CI一個權限呢,因為Travis CI需要去觸發Codedeploy去接續後續的的部屬流程以及需要把打包好的東西丟至S3 Bucket上,所以需要開權限)

6. IAM User 權限 給他 “AmazonS3FullAccess” 就好

7. 新增 .travis.yaml 到 GitHub Project 上面

"後面會再繼續寫步驟,這只是一開始而已,沒這麼簡單"

#####以下是 .travis.yaml的範例#####

language: python

python:

- '2.7'

services:

- docker

before_install:

- chmod +x tests/*.sh

install:

- docker build -t "GitHub Project Name"/squid .

- docker run -di --name squid "GitHub Project Name"/squid

script:

- docker exec -it squid /tests/test_config.sh

- docker exec -it squid /tests/test_service.sh

notifications:

email:

recipients:

- your-email

on_success: change

on_failure: always

slack:

before_deploy:

- zip -r latest-${TRAVIS_BUILD_NUMBER}.zip *

- mkdir -p "GitHub Project Name"

- mv latest-${TRAVIS_BUILD_NUMBER}.zip "GitHub Project Name"/latest-${TRAVIS_BUILD_NUMBER}.zip

deploy:

- provider: s3

access_key_id: "KEY"

secret_access_key: "KEY"

bucket: "GitHub Project Name-bucket"

skip_cleanup: true

local_dir: "GitHub Project Name"

region: your aws region

on:

branch: master

2019年12月17日 星期二

[Microsoft] Microsoft Rewards 問題解答

Q:在 Microsoft 購物就能賺取點數。如果您可以挑選 Microsoft 提供的其中一項優惠,您會選擇哪一項?

A:XBOX LIVE GOLD 會員資格

Q:等我們準備好之後,您就會獲得 50 點 - 快來設定兌換目標!

A:NT$60 MICROSOFT 禮物卡

【Reward 挑戰】

Q:Microsoft Rewards 是在哪一年推出?

A:2016

Q:在哪裡購物可以賺取 Microsoft Reward 點數?

A:Microsoft Store

Q:在 Microsoft Store 消費每 __ 元可賺取 1 點

A:30(新台幣)

Q:一個月內累積多少點才能晉升到第 2 級?

A:500點

【瀏覽器免費贈點機智問答】

Q:與其他瀏覽器相較之下,Microsoft Edge 可在 Windows 10 上讓什麼延長 36%-53%?

A:電池續航力

Q:Microsoft Edge 是唯一有 ___ 功能的瀏覽器,可讓您撰寫網頁筆記。

A:網頁筆記

Q:在 Microsoft Edge 中,誰會在您停留的相同網頁上回答問題?

A:Cortana

Q:SmartScreen 篩選工具能在 Microsoft Edge 中為您提供什麼樣的防護?

A:網路釣魚和惡意程式碼

【Microsoft 機智問答】

Q:Microsoft 在美國哪一州創立?

A:新墨西哥州

Q:Windows 95 推出時的主題歌「Start Me Up」是哪個樂團唱的?

A:滾石合唱團

Q:哪一位演員與共同創辦人比爾蓋茲一同演出 2008 年的 Microsoft 廣告?

A:Jerry Seinfeld

Q:Microsoft 共同創辦人保羅艾倫擁有哪一支美式足球隊?

A:西雅圖海鷹

Q:Microsoft 最近收購了哪一個創於瑞典的品牌?

A:Minecraft

2019年12月2日 星期一

[Linux] CentOS 7 Vsftp FTP Service 安裝

yum -y install vsftpd

vi /etc/vsftpd/vsftpd.conf

anonymous_enable=NO

chroot_list_enable=YES 啟用鎖定家目錄

chroot_local_user=YES 啟用本地使用者(與chroot_list_file搭配,YES表示chroot_list內可跳出家目錄)

chroot_list_file=/etc/vsftpd/chroot_list 家目錄使用者(這裡表示可跳出者,不想有人跳出都設定空白即可)

allow_writeable_chroot=YES 安全性問題,預設不允許你的根目錄的權限設定是可以寫入的,這邊排除它

userlist_deny=NO

userlist_file=/etc/vsftpd/user_list 這裡面是可以使用喔,不要搞顛倒了

userlist_enable=YES

local_max_rate=100000

啟動vsftpd 服務

systemctl enable vsftpd

systemctl start vsftpd

2019年11月22日 星期五

[Linux] 解決在 CentOS Vsftpd Service 連接 出現 500 OOPS 的錯誤訊息

2019年10月9日 星期三

[CodiMD] Codimd 安裝血淚史...踩了一堆雷

但你又要把一些ip密碼的什麼修改掉...新人到職後根本看不懂你在寫什麼

後來就上網查到Codimd(hackmd)這套mark down 共編筆記

相關功能請參考 >(https://hackmd.io/s/features-tw)