阿里雲 - ECS

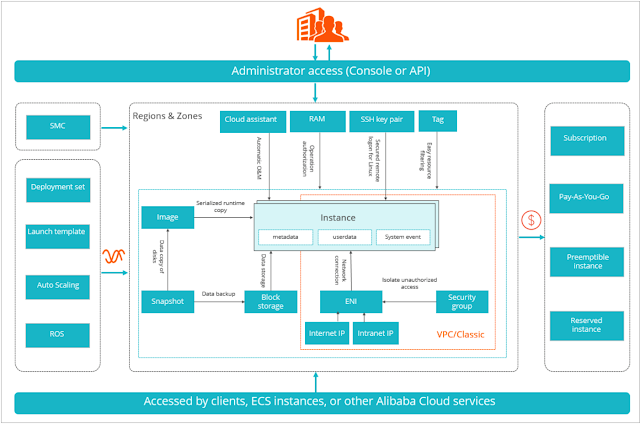

下圖是 ECS 所涵蓋的服務內容

Adminstrator Access (Console or API)

ECS 配置選型

入門型: 1 vCPU 1 GB 記憶體(ecs.xn4.small),搭配40 GB 高效雲端碟和 1 Mbps 公網 頻寬,適用於訪問量較小的個人網站初級階段

基礎型: 1 vCPU 2 GB記憶體(ecs.n4.small),搭配40 GB高效雲端碟和2 Mbps公網頻寬,適用於流量適中的網站、簡單開發環境、代碼存放庫等

通用型: 2 vCPU 4 GB記憶體(ecs.n4.large),搭配40 GB高效雲端碟和2 Mbps公網頻寬,能滿足90%雲端運算初級使用者的需求,適用於企業運營活動、並行計算應用、普通資料處理。

進階型: 4 vCPU 16 GB記憶體(ecs.sn2ne.xlarge),搭配40 GB高效雲端碟和5 Mbps公網頻寬,適用於中大規模訪問量的網站、分布式分析及計算場景和Web應用程式。

ECS 執行個體的計費方式

訂用帳戶:是一種預付費模式,即先付費再使用,按月計費,單位為USD/月。一般適用於固定的 7*24 服務,如Web服務等。

隨用隨付:是一種後付費模式,即先使用再付費,按秒計費,單位為USD/小時。執行個體從建立到釋放的生命週期內不足USD 0.01,將補齊按照USD 0.01收取。一般適用於有爆發業務量的應用或服務,例如臨時擴充、臨時測試、科學計算等。

ECS 升降配概述

你只能同時升級或降低執行個體的vCPU核心數和記憶體大小(即 執行個體規格類型系列),不能單獨調整其中一個配置。根據執行個體的計費方式,您必須使用不同的功能修改執行個體配置:

訂用帳戶:

升級執行個體配置:使用 預付費執行個體升級配置 功能隨時升級執行個體規格。操作完成後,您必須 重啟執行個體 或使用 RebootInstance 介面重啟執行個體,新配置才能生效。

降低執行個體配置:使用 續費降配 功能,在續費的同時降低執行個體規格。進入新計費周期後,您需要在7天內在控制台 重啟執行個體 使新的執行個體規格生效。

隨用隨付:

使用 隨用隨付執行個體變更執行個體規格 功能修改隨用隨付執行個體的配置。您必須先停止執行個體才能使用這個功能。

ECS 設備規格

企業級x86運算規格類型系列,包括:

· 通用型執行個體規格類型系列 g5

· 通用網路增強型執行個體規格類型系列 sn2ne

· 密集計算型執行個體規格類型系列 ic5

· 計算型執行個體規格類型系列 c5

· 計算網路增強型執行個體規格類型系列 sn1ne

· 記憶體型執行個體規格類型系列 r5

· 記憶體網路增強型執行個體規格類型系列 se1ne

· 記憶體型執行個體規格類型系列 se1

· 大資料網路增強型執行個體規格類型系列 d1ne

· 大資料型執行個體規格類型系列 d1

· 本地SSD型執行個體規格類型系列 i2

· 本地SSD型執行個體規格類型系列 i1

· 高主頻計算型執行個體規格類型系列 hfc5

· 高主頻通用型執行個體規格類型系列 hfg5

· 高主頻計算型執行個體規格類型系列 ce4

企業級異構運算規格類型系列 ,包括:

· GPU計算型執行個體規格類型系列 gn5

· GPU計算型執行個體規格類型系列 gn4

· FPGA計算型執行個體規格類型系列 f1

· FPGA計算型執行個體規格類型系列 f2

ECS Bare Metal Instance(神龍)和Super Computing Cluster(SCC)執行個體規格類型系列群,包括:

· 高主頻型ECS Bare Metal Instance執行個體規格類型系列 ebmhfg5

· 計算型ECS Bare Metal Instance執行個體規格類型系列 ebmc4

· 通用型ECS Bare Metal Instance執行個體規格類型系列 ebmg5

· 高主頻型Super Computing Cluster執行個體規格類型系列 scch5

· 通用型Super Computing Cluster執行個體規格類型系列 sccg5

入門級x86運算規格類型系列,包括:

· 突發效能執行個體規格類型系列 t5

· 上一代入門級執行個體規格類型系列 xn4/n4/mn4/e4

ECS 續費方式

手動續費:

○ 續費時不能調整執行個體配置。

○ 支援的續費時長:1個月或1年。

自動續費:

○ 續費時不能調整執行個體配置。

○ 支援的續費時長:按執行個體當前的計費周期續費。

續費降配:

○ 續費時可以調整執行個體配置。

○ 支援的續費時長:1個月或1年。

建立雲端碟只能採用 "隨用隨付",每個帳號在所有地域建立作資料盤用的隨用隨付雲端碟限額 = 該帳號在所有地域的隨用隨付執行個體數量 * 5

阿里雲ESSD(Enhanced SSD,增強型SSD)雲端硬碟結合25 GE網路和RDMA技術,為您提供單盤高達100萬的隨機讀寫能力和單路低時延效能。

ECS 雲端碟加密方式

ECS 雲端碟加密功能依賴於同一地域的 金鑰管理服務(Key Management Service,KMS)

當你在一個地域第一次使用加密盤時,ECS 系統會為您在金鑰管理服務(KMS)中的使用地域自動建立一個專為 ECS 使用的使用者主要金鑰(Customer Master Key,CMK),這個使用者主要金鑰,您將不能刪除,您可以在金鑰管理服務控制台上查詢到該使用者主要金鑰。使用AES-256 進行加密,每個阿里雲 ECS 帳號在每個地域都具有一個唯一的使用者主要金鑰(CMK),該密鑰與資料分開,儲存在一個受嚴格的物理和邏輯安全控制保護的系統上

對加密雲端碟的管理操作包括:

建立加密盤(CreateInstance 或 CreateDisk)

○ 掛載(AttachDisk)

○ 卸載(DetachDisk)

○ 建立快照(CreateSnapshot)

○ 回滾雲端碟(ResetDisk)

○ 重新初始化雲端碟(ReInitDisk)

ECS 雲端碟加密有如下限制:

只能加密雲端碟,不能加密本地碟。

○ 只能加密資料盤,不能加密系統盤。

○ 已經存在的非加密盤,不能直接轉換成加密盤。

○ 已經加密的雲端碟,也不能轉換為非加密雲端碟。

○ 已經存在的非加密盤產生的快照,不能直接轉換成加密快照。

○ 加密快照不能轉換為非加密快照。

○ 不能共用帶有加密快照的鏡像。

○ 不能跨地域複製帶有加密快照的鏡像。

○ 不能匯出帶有加密快照的鏡像。

○ 每個地域每個使用者無法自己選擇使用者主要金鑰 CMK,由系統為您生成。

○ 每個地域 ECS 系統建立的使用者主要金鑰(CMK),使用者不能刪除,但不收費用。

○ 不支援在雲端碟加密後更換該雲端碟用於加解密的關聯的使用者主要金鑰

ECS 快照 彈性區塊存放裝置保有數量 * 64

IMG 提供的公共鏡像中,僅Linux或類Unix鏡像免費。Windows鏡像則要收費

其他相關介紹

ECS 管理工具

○ ECS console

○ ECS API

○ Alibaba Cloud CLI

○ OpenAPI Explorer

○ Alibaba Cloud SDK

○ Resource Orchestration Service (ROS)

○ Terraform

Deployment suggestions

○ Region and zone

○ High availability

○ Set up network connections

○ Security solutions

Related services

○ Auto Scaling

○ Dedicated Host (DDH)

○ Container Service for Kubernetes

○ CloudMonitor

○ Server Load Balancer (SLB)

○ ApsaraDB RDS

○ Alibaba Cloud Marketplace

Benefits

○ High availability

○ Security

○ Elasticity

○ Scenarios

· Official websites and lightweight web applications

· Multimedia and high-concurrency applications or websites

· Databases with high I/O requirements

· Applications and websites with sharp traffic fluctuations

· Big data and real-time online and offline analysis

· AI applications such as machine learning and deep learning

Regions

中國境內 Region

中國境外 Region

Alibaba Cloud regions in mainland China are almost the same. BGP networks ensure fast access to all regions in mainland China.

這邊要特別注意

· RDS instances 內的 ApsaraDB 在不同區域中創建的 OSS 存儲桶無法通過內部網絡相互通信

· SLB無法平衡來自部署在不同區域中的ECS的請求。 在不同地區購買的ECS實例無法部署在同一SLB實例下

· ECS 不能再另外虛擬化,沒辦法在裡面安裝 VMWare等虛擬化軟體

· Log Service 不支援32 bits 的 Linux ECS

· 外接 USB 等相關設備無法直接連接到 ECS 上面做使用

· ECS上部署的網站申請ICP歸檔,請確保該實例滿足ICP歸檔要求。可以為每個ECS實例申請數量有限的ICP備案服務編號

· 帳號需要實名認證