在前一篇 EP1 介紹了, AWS Macie 這個服務

接下來來介紹下一個產品 AWS Security Lake ,但還在 Preview 階段

什麼是 Preview 階段,可參考這篇說明

這邊會分享當時介紹的五個 AWS Security 產品

快速轉跳頁面至 -----> EP1 EP2 EP3 EP4 EP5

Amazon Security Lake 是一個可將組織中安全資料的來源作彙總、以及標準化和資料管理自動化,並儲存在帳戶的安全資料湖中。

安全資料湖可透過設定的安全分析解決方案來廣泛存取組織的安全資料,以支援威脅偵測、調查和事件回應等使用的情境。

Security Lake 採用開放式網路安全架構框架 (OCSF),將AWS 安全相關的服務如AWS CloudTrail 與 Amazon GuardDuty 所記錄起來的日誌,以及其他資安合作夥伴,

如PaloAlto與IBM等所蒐集到資料,全部集中到AWS Security Lake;同時也整合分析的工具,如AWS OpenSearch、Amazon Athena等,將蒐集到的日誌資料進行資安分析,更全面地了解整個組織的安全性。

優勢

- 自動集中來自雲、本地和跨區域自定義安全源的資安分析數據

- 可優化和管理安全數據以獲得更高效能更高效益的存儲和查詢性能

- 將所收集到的數據規範為做行業標準化,以便輕鬆地與多種分析工具共享和使用

- 同時保留對安全數據的控制和所有權

Security Lake 的運作流程

Security Lake 自動將來自雲端、內部部署和自訂來源的安全資料集中儲存到帳戶中專用的資料湖。

並會將收集到的日誌儲存到您的 S3 內,讓你始終掌控並享有資料擁有權。

藉助 Security Lake,可以更全面地了解整個組織的安全資料。還可以改進對工作負載、應用程式和資料的保護。

Amazon Security Lake 的主要功能,會自動收集包括 AWS Route 53、S3 和 Lambda,以及 Security Hub 來自 GuardDuty、Macie 與 Health Dashboard 的日誌和事件來源,

另外,超過50個第三方安全調查結果,也能夠整合到 Security Lake 中,AWS安全合作夥伴可以直接將資料,透過OCSF(Open Cybersecurity Schema Framework)標準格式發送至Security Lake。

Security Lake 分析安全資料,可更全面地了解整個組織的安全性。也可以來助您改善工作負載、應用程式和資料的保護。

安全相關資料包括服務和應用程式日誌、安全提醒以及威脅情報 (例如已知的惡意 IP 地址),

這些資料是偵測、調查和補救安全事件的真實來源。安全最佳實務需要有效的日誌和安全事件資料管理程序。

Security Lake 可將此程序自動化,並促進解決方案執行串流分析偵測、時間序列分析、使用者和實體行為分析 (UEBA)、安全協同運作和補救 (SOAR),以及事件回應。

Amazon Security Lake預覽版已經在多個AWS地區上線,包括美東、美西、歐洲,亞太則有東京和雪梨地區。

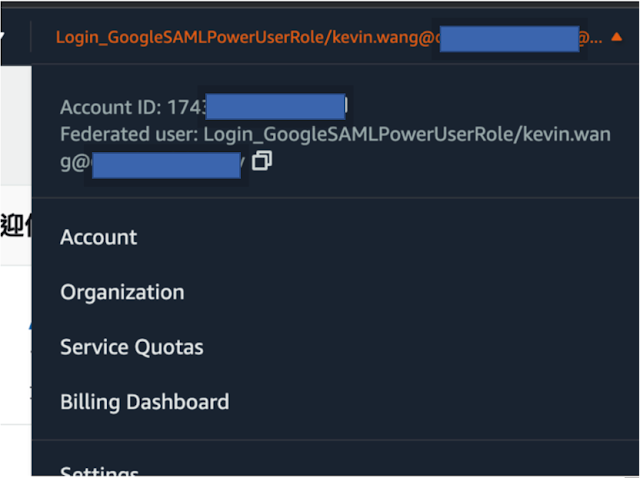

Security Lake 可以用於你的 AWS Org 去管理你的 Account

選擇一個委託管理員帳戶來管理您的安全數據

也可以去蒐集所有的 Log 像是 CloudTrail , VPC flow log , WAF , DNS 等等的 Log 或是事件

也可以收集單一的 Region,或是多個 Region , 最後你可以選擇收整個 Org 下面的所有 Account 或是單一 Account

SecurityLake能夠自動對傳入的日誌資料建立分割區,並將其轉換成能夠高效儲存和查詢的 Parquet 或 OCSF 格式,促使資料更廣泛安全地分析。管理人員還能夠控制 Security Lake 訂閱者的資料存取層級,遵守資料留存法規要求。

目前已經整合許多第三方資料來源和訂閱服務,支援 OCSF 安全資料的第三方來源包括 Cisco、Palo Alto Networks 和 VMware 等,而支援的第三方自動化分析工具則包含 Datadog、IBM 與 Splunk等

因為支援第三方的分析工具,如畫面上的 Splunk. IBM. Datadog 等等都可以整合到 Security Lake 內做統一管理及查看對於控管上面又更為便利

補充說明:這邊如何跟第三方分析工具作整合,會在 IAM 開一個帳號給Security Lake 去抓取如 Splunk 的權限,在透過 AWS Glue 的爬蟲功能去抓取資料

在 Splunk 或是其他第三方工具中在開啟給這個 aws iam account 權限讓他可以進去撈取即可

Amazon Security Lake 採用 OCSF,這是一種開放標準,有助於從透過 AWS Security Hub 的 50 多項解決方案自動標準化安全問題清單。還有越來越多的技術解決方案可提供 OCSF 格式的資料,並與 Amazon Security Lake 整合。

什麼是 OCSF (開放式網路安全結構描述架構) (Open Cybersecurity Schema Framework)?

OSCF 是用於安全日誌和事件的協作式開放原始碼結構描述。

- OSCF 包含與廠商無關的資料分類法,可減少在各種產品、服務和開放原始碼工具之間標準化安全日誌和事件資料的需求。

- 開源項目為安全數據提供簡化且與供應商無關的分類法

- 無需耗時的前期規範化任務即可加速數據攝取和分析

- 結合來自 OCSF 兼容來源的數據,以打破阻礙安全團隊發展的數據孤島

- 可在任何環境、應用程序或解決方案提供商中採用的開放標準